Services de Cybersécurité de Denfotech

Enquête Cybercriminalité d'entreprise

Notre équipe de professionnels qualifiés en criminalistique numérique est prête à aider ou à enquêter sur toute question liée à la cybercriminalité et à la cybercriminalité dans les entreprises.

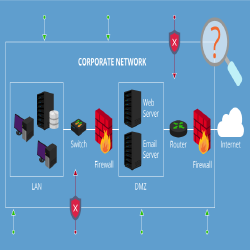

Nous enquêtons sur toutes les activités informatiques illégales perpétrées par les employés ou les cybercriminels, qu’il s’agisse de téléchargements illégaux d’activités réseau suspectes, de performances médiocres du réseau, de falsification de documents, de détection de modification de documents ou de récupération de documents et de courriels supprimés. Nous à votre service! Nous pouvons vous aider à enquêter sur toute activité illégale, non autorisée ou inacceptable conçue sur un réseau informatique par un employé, un logiciel malveillant ou un pirate informatique..

Tests de Pénétration

Chez Denfotech, nous proposons des services d’évaluation de la cybersécurité sur des réseaux appartenant au gouvernement, à des agences de sécurité, à des clients du secteur privé et à des institutions tertiaires afin d’évaluer la sécurité de l’infrastructure réseau par rapport aux dernières vulnérabilités et exploits en matière de sécurité.

Notre équipe de professionnels expérimentés dans le domaine des tests d’intrusion d’élite et du secteur évaluera les vulnérabilités de sécurité potentielles de votre infrastructure Web, sans fil et réseau afin de remédier immédiatement aux cyber-attaques..

Évaluation de la Vulnérabilité

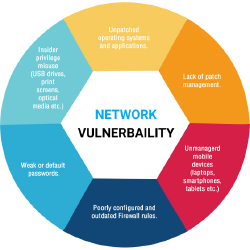

Nos services d’évaluation des vulnérabilités sont conçus pour tester votre infrastructure interne et externe contre les vulnérabilités et les vulnérabilités de sécurité connues.

Pour ce faire, nous évaluons minutieusement la sécurité des serveurs d’organisation, les normes de sécurité, les services réseau, les points d’accès, les pare-feu, les mots de passe, les routeurs et les commutateurs afin de détecter les failles de sécurité, les erreurs de configuration et d’autres vulnérabilités.

Vous pouvez consulter la base de données Common Vulnerabilities and Exposures (CVE) pour identifier les dernières vulnérabilités de sécurité par rapport à vos systèmes, mais leur mise en œuvre sera un défi pour votre organisation. C’est là que nous intervenons!

Réponse à un Incident

Denfotech offre des services de réponse aux incidents aux entreprises. Nous aidons les entreprises à mettre en place une équipe d’intervention en cas d’incident de sécurité informatique (CSIRT) efficace pour le traitement des incidents liés à la cybersécurité. Nous avons un impact sur les connaissances en matière de rédaction de stratégies de sécurité d’entreprise saines dans le cadre de la stratégie globale de gestion des risques d’une entreprise pour votre équipe CSIRT ou informatique. Nous offrons également une assistance aux entreprises souhaitant mettre en place une capacité d’enquête interne permettant de gérer les problèmes liés à la criminalité numérique impliquant des employés.

Évaluation de la Vulnérabilité

L’évaluation de la vulnérabilité est une évaluation de la sécurité autorisée d’une infrastructure informatique d’entreprise afin de détecter les vulnérabilités existantes qui peuvent être exploitées par un employé cybercriminel ou mécontent pour réaliser son intention criminelle.

Pour qu’une attaque réussisse contre votre système ou votre réseau, un attaquant doit trouver un système vulnérable sur votre réseau comportant une vulnérabilité ou une configuration de sécurité connue ou inconnue. Une exploitation réussie impliquera d’utiliser des techniques ou outils de sécurité et de piratage qui se connectent au système vulnérable pour l’exfiltration de données.

Tests de Pénétration

Le test de pénétration est une évaluation de la sécurité autorisée d’une infrastructure de système d’information contre les cyberattaques ou les violations de la sécurité.

L’évaluation de la vulnérabilité et les tests d’intrusion ont une portée très similaire, à ceci près que l’évaluation de la vulnérabilité n’implique pas une élévation de privilèges et une exploitation du système cible. Les tests d’intrusion vont au-delà de l’évaluation de la vulnérabilité en tentant d’exploiter le système cible, comme le ferait un cybercriminel ou un employé mécontent.

Nos Domaines d'évaluation de la Vulnérabilité de la Sécurité

|

|

Tests de Pénétration

En tant que leader du secteur dans les domaines de l’assurance de la sécurité des informations et des enquêtes sur la criminalité électronique, Denfotech réalise trois types d’évaluation de sécurité différents dans ses activités commerciales. Nos services de test d’intrusion sont l’un des trois et utilisent des méthodologies de test éprouvées pour analyser, tester et sécuriser les réseaux de nos clients contre les attaques et les fuites potentielles. Denfotech utilise les derniers outils de sécurité utilisés par les agences gouvernementales américaines et européennes pour réaliser des audits de sécurité.

Types de test de pénétration ou d’évaluation de la vulnérabilité

Les organisations commerciales intéressées par des évaluations de sécurité complètes de leurs entreprises nous engagent généralement pour effectuer le test dans leurs locaux, en interne ou en dehors de l’environnement professionnel, généralement via Internet. Selon les préférences du client, les consultants de Denfotech effectuent

Test de pénétration interne ou évaluation de la vulnérabilité

Test de pénétration externe ou évaluation de la vulnérabilité

Notre Approche de Test de Pénétration

Les pratiques de service de conseil de Denfotech sont basées sur des normes internationalement reconnues et conçues pour fournir à votre organisation une évaluation complète de vos besoins et limitations actuels en matière de cybersécurité, pouvant inclure des failles de sécurité dans les stratégies, processus, procédures, pratiques, réseau, systèmes et applications de l’entreprise. infrastructure. Qu’il s’agisse de tests de pénétration internes ou externes, Denfotech utilise différents types d’approches de test pour évaluer la sécurité des clients.

Test de Divulgation Zéro

Ce type de test est connu sous le nom de test Black-Box. Dans cette approche, notre équipe de tests d’intrusion ne fournit aucune information sur votre système et doit rassembler les informations pertinentes dans le cadre du processus de test. Nous procédons ensuite à la simulation d’une attaque sur le système comme le ferait un pirate informatique malveillant ou des cybercriminels sans une connaissance préalable du système d’information ou de l’infrastructure.

Test de Divulgation Partielle

Ce type de test est connu sous le nom de test Gray-Box. L’équipe de tests de pénétration reçoit peu d’informations utiles pour démarrer le processus de test. La phase d’attaque fait suite à la phase initiale de collecte d’informations et de reconnaissance du réseau. Nous comptons sur vous pour nous fournir quelques informations susceptibles d’aider à relancer le processus de test. Par exemple, fournir à notre équipe différentes versions du système d’exploitation déployé dans votre organisation.

Test de Divulgation Complète

ce type est appelé test de la boîte blanche. Dans cette approche, notre équipe de tests d’intrusion reçoit des informations complètes sur l’infrastructure à tester. Le test reproduira une certaine attaque pouvant être testée par un employé informé d’une organisation. Les informations pouvant être fournies à notre équipe incluent, entre autres, les politiques de sécurité, les schémas de réseau et la configuration du système. Cette approche est généralement utilisée dans notre test de pénétration interne.

Notre Méthodologie de Test de Pénétration

Denfotech utilise une méthodologie de test éprouvée pour exécuter le test de pénétration pour ses clients. Le type et le type d’outils de sécurité, de scripts et de code utilisés pour les tests dépendent de la nature et de la portée du test. Nous avons constamment surclassé nos concurrents en utilisant notre méthodologie éprouvée, notre expertise et notre professionnalisme.

Activités de Pré-Engagement

Phase 1 Portée

Activités d'engagement

Phase 3 Analyse de la Vulnérabilité

Phase 4 Exploitation du Service et Escalade des Privilèges

Phase 5 Pivotante du Système

Activités Post-Engagement

Phase 6 Documentation et Présentation du Rapport

POURQUOI DEVRIEZ-VOUS VOUS ASSOCIER À NOUS POUR ÉVALUER LA SÉCURITÉ DE VOTRE INFRASTRUCTURE RÉSEAU?

%

Les réseaux africains vulnérables aux cyberattaques

%

Coût très abordable - Coût le plus bas possible sans qualité et outils.

%

80% de notre équipe sont des experts techniques certifiés et expérimentés en cyber sécurité et en tests d'intrusion!

%

Témoignages éprouvés de nos clients!

Pourquoi choisir Denfotech comme partenaire privilégié en matière de cybersécurité

Nos pratiques de services de cybersécurité reposent sur des normes largement acceptées et sont conçues pour vous fournir une évaluation complète de la sécurité actuelle de votre entreprise, pouvant inclure des failles de sécurité dans les stratégies, processus, procédures, pratiques, réseaux, systèmes et applications de l’entreprise.

Nos pratiques de services de cybersécurité reposent sur des normes largement acceptées et sont conçues pour vous fournir une évaluation complète de la sécurité actuelle de votre entreprise, pouvant inclure des failles de sécurité dans les stratégies, processus, procédures, pratiques, réseaux, systèmes et applications de l’entreprise.

Notre équipe de cybersécurité est dirigée par une équipe d’élite et de professionnels certifiés de la cybersécurité, qui comptent parmi les meilleurs pionniers du pays en matière de cybersécurité. Nous sommes certifiés par de nombreux fournisseurs et organisations de sécurité, notamment Microsoft, VMware, Oracle, Cisco, EC-Council et bien d’autres.

Notre équipe de cybersécurité est dirigée par une équipe d’élite et de professionnels certifiés de la cybersécurité, qui comptent parmi les meilleurs pionniers du pays en matière de cybersécurité. Nous sommes certifiés par de nombreux fournisseurs et organisations de sécurité, notamment Microsoft, VMware, Oracle, Cisco, EC-Council et bien d’autres.

Cours de Certification Denfotech en Cybersécurité

Ingénieur de Sécurité Sans Fil Certifié (CWiSE)

Description du cours

Les atteintes à la sécurité des réseaux sans fil sont de plus en plus fréquentes dans tous les pays. Malheureusement, la plupart des administrateurs et gestionnaires informatiques ne sont pas formés pour gérer efficacement ces tâches. La plupart d’entre eux ne possèdent même pas les compétences nécessaires pour détecter les cyber-intrusions ou détecter les interférences susceptibles de dégrader de manière optimale performances de leur réseau sans fil. Ce cours vise à former les participants à devenir des administrateurs de sécurité sans fil et des ingénieurs en sécurité efficaces.

Durée du cours:

20 Heures

Durée du cours:

Bootcamp -> 4 jours

Matériel de cours:

Ebooks de sécurité sans fil (3 livres)

Public cible:

Auditeurs informatiques et administrateurs système, responsables informatiques, responsables de la sécurité informatique, auditeurs judiciaires et des réseaux, responsables des risques, responsables de l’application de la loi, enquêteurs sur les fraudes, chercheurs et praticiens en cybersécurité et enquêteurs spécialistes des sciences judiciaires.

Objectifs du cours:

Ce cours couvre les trois principaux domaines de la sécurité sans fil en entreprise::

Les participants suivent une formation intensive sur l’évaluation de la vulnérabilité des réseaux sans fil en les mettant au défi de pénétrer dans les réseaux sans fil. les participants suivront différentes étapes des attaques de réseau sans fil à l’aide d’outils d’attaque de réseau sans fil. Les participants discuteront de l’état d’esprit du pirate informatique sans fil et de la façon de les penser. Ils vont acquérir les connaissances et les compétences au-delà des pirates informatiques ordinaires pour concevoir la sécurité des réseaux sans fil d’entreprise.

Une formation approfondie et approfondie sur les différentes normes sans fil, les meilleurs équipements sans fil d’entreprise et les meilleures pratiques d’architecture de réseau sans fil en matière de déploiement de réseau sans fil sera réalisée. Les participants utiliseront les outils d’évaluation de la sécurité sans fil les mieux notés pour analyser les services sans fil existants afin de détecter les interférences dans le même canal, les chevauchements, la dégradation du signal, etc. Les participants apprendront également à défendre efficacement les réseaux sans fil d’entreprise contre les cyberattaques.

De nombreux administrateurs sans fil ne sont pas informés de l’intrusion sans fil ni de la manière d’enquêter sur les attaques sans fil. Pour renforcer les recherches en cas de cyberattaque contre l’infrastructure du réseau sans fil, les participants apprendront à détecter et à enquêter sur l’intrusion de sécurité dans l’entreprise et à préparer un rapport à l’intention de complément d’enquête.

Approche de Formation:

Méthodologie de la présentation: diapositives PowerPoint avec démonstration en direct de tous les concepts

Outils: Des outils de pointe en matière de cybersécurité commerciale et open source seront fournis gratuitement à tous les participants pour des exercices pratiques au cours de la formation et pour des travaux professionnels de sécurité / enquêtes.

Séances pratiques:

Les participants participeront à de multiples sessions pratiques et intensives avec les meilleurs outils de cyber-criminalistique utilisés par le FBI et d’autres enquêteurs d’entreprise / agences de sécurité réputés pour enquêter sur des infractions numériques commises sur le lieu de travail.

Formation Fondamentale de Sensibilisation à la Cybersécurité

Description du cours

les organisations veulent une sécurité maximale sur les informations stockées sur leurs systèmes d’information, la sécurité de l’information est donc devenue un sujet indispensable au bureau. Combien de vos employés connaissent les mesures de cybersécurité pour protéger leurs documents de bureau et ceux stockés sur des clés USB. Restreindre vos connaissances aux défenses antivirus n’est pas efficace.Découvrez les dernières tendances en matière de cybersécurité et sécurisez vos documents dès maintenant. Ce cours de sensibilisation à la cybersécurité fournit une introduction approfondie au domaine de la cybersécurité. Il s’agit d’un très bon cours d’introduction pour ceux qui recherchent une carrière dans n’importe quel domaine lié à la sécurité de l’information ainsi que pour les employés ordinaires.

Durée du cours:

28 Heures

Durée du cours:

Bootcamp -> 4 jours

Matériel de cours:

Ebooks sur la cybersécurité (2 livres)

Public cible:

Employés ordinaires, passionnés de sécurité de l’information, cadres supérieurs et juniors, auditeurs informatiques et administrateurs système, responsables informatiques, responsables de la sécurité informatique, auditeurs judiciaires et de réseau, gestionnaires de risques, agents chargés de l’application de la loi, chercheurs et praticiens en cybersécurité et enquêteurs judiciaires

Objectifs du cours:

Les cours couvrent divers aspects de la cybersécurité, notamment:

- concepts et lois sur la cybersécurité

- Sécurité des appareils mobiles

- menaces et vulnérabilités en matière de cybersécurité au bureau ,

- principes de sécurité de l’information,

- concepts de malware (virus, rootkits, spyware, ad-words, ransomware)

- Technologies anti-malware (antivirus, révélateurs de rootkit, anti-spyware)

- concepts et méthodologies de piratage éthique,

- Sécurité Internet et sécurité des navigateurs Web,

- Sécurité du réseau, etc.

Approche de formation:

Méthodologie de présentation: diapositives PowerPoint avec démonstration en direct de tous les concepts

Outils: des outils de cybersécurité commerciaux et open source de pointe seront fournis gratuitement à tous les participants pour des exercices pratiques pendant la formation et pour des travaux professionnels de sécurité/d’enquête en entreprise..

Séances pratiques :

Les participants participeront à plusieurs sessions pratiques intensives et pratiques avec les meilleurs outils de cybercriminalité utilisés par le FBI et d’autres enquêteurs / agences de sécurité d’entreprise réputés pour enquêter sur les crimes numériques commis dans l’environnement de travail.

Ingénieur Certifié en Cybersécurité

Description du cours

L’administration de la sécurité sur Windows, Linux, les serveurs Solaris et les équipements réseau revêt une importance extrême pour les administrateurs et les professionnels de l’informatique qui souhaitent protéger les serveurs de l’entreprise des violations de la sécurité émanant de pirates informatiques, d’employés ou de codes mobiles malveillants tels que les virus et les vers. Ce cours est conçu pour maximiser les connaissances des professionnels de l’informatique qui gèrent les réseaux d’entreprise. Ce cours pratique et pratique dotera vos administrateurs informatiques de compétences de pointe en matière de détection des menaces internes et périmétriques pour la sécurité sur le réseau, ainsi que pour l’élaboration et la mise en œuvre de politiques de sécurité conçues pour protéger les réseaux d’entreprise contre les attaques internes et externes.

Prérequis du cours

Les participants doivent posséder des connaissances sur les contrôleurs de domaine Windows ou l’administration du système Linux.

Durée du cours:

28 Heures

Durée du cours::

Bootcamp -> 4 jours

Matériel de cours:

Cyber Security Ebooks (3 livres)

Public cible:

Ingénieurs réseau et administrateurs système, responsables informatiques, responsables de la sécurité informatique, auditeurs judiciaires et des réseaux, gestionnaires des risques, enquêteurs sur les fraudes, chercheurs et praticiens en cybersécurité et enquêteurs spécialistes des sciences judiciaires.

Objectifs du cours:

Le participant potentiel acquerra les connaissances et les compétences nécessaires pour mener des activités d’intelligence réseau, exposer les vulnérabilités du réseau et les atténuer correctement. L’administration et la configuration de la sécurité dans les pare-feu, les routeurs, les systèmes de détection d’intrusion et les commutateurs seront également mises en valeur. Les participants surveilleront, inspecteront et analyseront le trafic réseau normal et malveillant afin de détecter les violations de sécurité et les violations de sécurité.

Nous proposons une formation complète à la sécurité du système pour la gestion de différents rôles de serveur (DHCP, DNS, Active Directory, etc.). Les participants acquerront les connaissances et les compétences nécessaires pour concevoir et mettre en œuvre des modèles de sécurité permettant de limiter l’accès aux services système, au registre et aux ressources critiques du système de fichiers.

Les participants acquerront les connaissances nécessaires pour appliquer les stratégies de sécurité, gérer les droits d’accès et se conformer aux directives recommandées pour renforcer les contrôleurs de domaine contre les attaques et les codes malveillants. Les participants apprendront également à appliquer les autorisations NTFS, Ext4 et Share afin de restreindre l’accès aux ressources du réseau d’entreprise et de suivre toute modification ou suppression de fichiers et de dossiers sur le réseau d’entreprise.

Approche de Formation:

Méthodologie de la présentation: diapositives PowerPoint avec démonstration en direct de tous les conceptss

Outils: Des outils de pointe en matière de cybersécurité commerciale et open source seront fournis gratuitement à tous les participants pour des exercices pratiques au cours de la formation et pour des travaux professionnels de sécurité / enquêtes.

Séances pratiques:

Les participants participeront à de multiples sessions pratiques et intensives avec les meilleurs outils de cyber-criminalistique utilisés par le FBI et d’autres enquêteurs d’entreprise / agences de sécurité réputés pour enquêter sur des infractions numériques commises sur le lieu de travail.

Formation d'administrateur de Sécurité Web Certifiée

Description du cours

Comprendre la sécurité Web, la sécurité des serveurs Web, la sécurité des applications Web et la sécurité des bases de données Web est essentiel pour maintenir la sécurité des serveurs d’entreprise en ligne contre les cyberattaques. Les attaques contre les serveurs Web et les sites Web sont en augmentation exponentielle et de nombreux administrateurs Web ne sont pas formés pour gérer cette tâche. Ce cours est conçu pour doter vos administrateurs Web des connaissances, des compétences et des techniques nécessaires pour lutter contre les cyberattaques sur les serveurs et les services Web.

Durée du cours:

20 Heures

Durée du cours:

Bootcamp -> 4 jours

Matériel de cours:

Livres électroniques sur la sécurité Web (3 livres électroniques)

Public cible:

Administrateurs Web et SharePoint, responsables informatiques, responsables de la sécurité informatique, auditeurs judiciaires et des réseaux, responsables de l’application de la loi, recherchistes et praticiens en cybersécurité et enquêteurs spécialistes des sciences judiciaires

Objectifs du cours:

Les participants disposeront des connaissances nécessaires pour réduire les attaques de serveurs Web et de consignes de sécurité pour contrôler l’accès aux serveurs Web, aux sites Web, aux applications et aux ressources du serveur. Les participants à ce cours disposeront des connaissances et des compétences nécessaires pour identifier la source et l’identité des attaquants qui violent les serveurs Web de l’entreprise. Les participants analyseront la sécurité des serveurs Web et des applications Web qui y sont exécutées pour rechercher des vulnérabilités telles que les attaques XSS (Cross Site Scripting), les injections SQL, la falsification de requêtes intersites, les erreurs de configuration de sécurité, la modification de paramètres, l’authentification rompue, etc.

Approche de formation:

Méthodologie de la présentation: diapositives PowerPoint avec démonstration en direct de tous les concepts

Outils: Des outils de pointe en matière de cybersécurité commerciale et open source seront fournis gratuitement à tous les participants pour des exercices pratiques au cours de la formation et pour des travaux professionnels de sécurité / enquêtes.

Séances pratiques:

Les participants participeront à de multiples sessions pratiques et intensives avec les meilleurs outils de cyber-criminalistique utilisés par le FBI et d’autres enquêteurs d’entreprise / agences de sécurité réputés pour enquêter sur des infractions numériques commises sur le lieu de travail.

Formation d'analyste certifié de la criminalité numérique

Description du cours

Des cas très médiatisés de malversations d’entreprises et la nécessité de préserver les preuves numériques ont élevé la criminalistique numérique à un niveau indispensable dans l’organisation du 21e siècle. Il est devenu un élément essentiel de la politique de sécurité informatique moderne des entreprises. Ce cours intensif dirigé par un instructeur est conçu pour donner une base solide dans la théorie et la pratique des méthodologies et techniques essentielles d’enquête médico-légale numérique. Le cours permettra à l’équipe de réponse aux incidents d’entreprise et aux enquêteurs en matière de cybercriminalité de suivre une méthodologie, des principes et des techniques médico-légales solides pour collecter des preuves numériques à partir de smartphones, d’ordinateurs, de cartes SIM, etc.

Durée du cours:

20 Heures

Durée du cours:

Bootcamp -> 4 jours

Matériel de cours:

>Ebooks de criminalistique numérique (3 livres)

Public cible

Auditeurs informatiques et administrateurs système, responsables informatiques, responsables de la sécurité informatique, auditeurs judiciaires et de réseau, gestionnaires de risques, agents chargés de l’application de la loi, enquêteurs sur la fraude, chercheurs et praticiens en cybersécurité et enquêteurs judiciaires

Objectifs du cours:

Ce cours pratique et pratique guide le participant à travers l’enquête numérique sur les scènes de crime, la saisie de l’appareil des employés, l’acquisition d’images, l’analyse d’images, la préservation des preuves et la création de rapports, la récupération des fichiers supprimés et des preuves incriminantes cachées en vidéo, audio et images. Les participants apprendront également comment les criminels et les agences de sécurité gouvernementales telles que le FBI et la CIA cryptent et décryptent les données sensibles, détectent les altérations des documents d’entreprise et utilisent des outils pour masquer des documents sensibles dans des images, des mp3 et des vidéos.

Approche de formation

Méthodologie de la présentation: diapositives PowerPoint avec démonstration en direct de tous les concepts

Outils: des outils de cybersécurité commerciaux et open source de pointe seront fournis gratuitement à tous les participants pour des exercices pratiques pendant la formation et pour des travaux professionnels de sécurité/d’enquête en entreprise

Séances pratiques:

Les participants participeront à plusieurs sessions pratiques intensives et pratiques avec les meilleurs outils de cybercriminalité utilisés par le FBI et d’autres enquêteurs / agences de sécurité d’entreprise réputés pour enquêter sur les crimes numériques commis dans l’environnement de travail.

Formation d'analyste de Vulnérabilité de Réseau Certifié

Description du cours

Seuls les professionnels de l’informatique de confiance d’une organisation devraient être autorisés à suivre cette formation. Les connaissances à acquérir grâce à cette formation peuvent être utilisées à des fins malveillantes. Ce cours a été conçu pour doter les professionnels de l’informatique des mêmes connaissances que celles utilisées par les pirates informatiques sophistiqués pour pénétrer les systèmes d’information d’entreprise hautement protégés. Le cours va cependant au-delà du cours normal de piratage éthique en transformant votre professionnel de l’informatique en un professionnel sophistiqué capable de pénétrer n’importe quel réseau pour y accéder en toute sécurité. Les participants potentiels acquerront des connaissances et des compétences avancées pour mener une évaluation de la vulnérabilité sur les réseaux d’entreprise. Les participants apprendront à découvrir les vulnérabilités de sécurité et à utiliser des exploits pour pénétrer les systèmes d’information, l’escalade de privilèges,La désactivation des antivirus et le contournement des pare-feu seront abordés pendant la formation. La sécurisation des systèmes d’information de l’entreprise contre les cyberattaques et les failles de sécurité sera soulignée à la fin de la formation.

Durée du cours:

20 Heures

Durée du cours: :

Bootcamp -> 4 jours

Matériel de cours:

Ebooks de Cybersecurite (3 livres)

Public cible:

Auditeurs informatiques et administrateurs système, responsables informatiques, responsables de la sécurité informatique, auditeurs judiciaires et de réseau, gestionnaires de risques, agents chargés de l’application de la loi, chercheurs et praticiens en cybersécurité et enquêteurs judiciaires

Objectifs du cours:

- Tests d’intrusion et évaluations de la vulnérabilité du réseau Introduction

- Méthodologies de test de vulnérabilité du réseau

- Phases des évaluations de la vulnérabilité du réseau

- Étapes de numérisation du réseau d’entreprise et reconnaissance des cibles

- Exécution, exploitation et pivotement de l’évaluation des vulnérabilités

- Analyse des résultats et rapport à la direction

- Correction des vulnérabilités

Approche de formation :

Méthodologie de la présentation : diapositives PowerPoint avec démonstration en direct de tous les concepts

Outils : des outils de cybersécurité commerciaux et open source de pointe seront fournis gratuitement à tous les participants pour des exercices pratiques pendant la formation et pour des travaux professionnels de sécurité/d’enquête en entreprise.

Séances pratiques :

Les participants participeront à plusieurs sessions pratiques intensives et pratiques avec les meilleurs outils de cybercriminalité utilisés par le FBI et d’autres enquêteurs / agences de sécurité d’entreprise réputés pour enquêter sur les crimes numériques commis dans l’environnement de travail.

Pourquoi choisir une formation Denfotech?

Notre formation est très intensive en raison des nombreuses séances pratiques et exercices pratiques impliqués. Ils sont conçus pour optimiser les connaissances techniques de vos responsables et responsables informatiques afin de:

Défendez votre réseau d'entreprise contre les cyberattaques et les atteintes à la sécurité.

Effectuez une évaluation de la vulnérabilité de votre réseau d'entreprise en effectuant des tests d'intrusion.

Enquêtes sur les violations de la sécurité, l'intrusion et la violation dans l'entreprise par des pirates informatiques sophistiqués ou des employés

Certificats à l'issue d'un cours.

A Prospos de Nous

Travaux & Témoignages

Ce Que Nous Faisons

Contactez-Nous

Adresse de l'emplacement

145 Rue no. 5447, Quartier Dembe, 7th Arrondissement, Ndjamena.

Telephone

+233 570 71 6622 (WhatsApp )